SAÉ 3.CYBER.03 CONCEVOIR UN RÉSEAU INFORMATIQUE SÉCURISÉ MULTI-SITES

Dans le cadre de ma formation en réseaux et télécommunications, j’ai eu l’opportunité de participer au projet SAE 3.CYBER.03, dont l’objectif principal était de concevoir une infrastructure réseau sécurisée et fiable pour une entreprise disposant de trois sites distants. Ce projet m’a permis de mettre en pratique mes connaissances théoriques et de développer des compétences techniques essentielles en cybersécurité et en gestion de réseaux.

Présentation du Projet

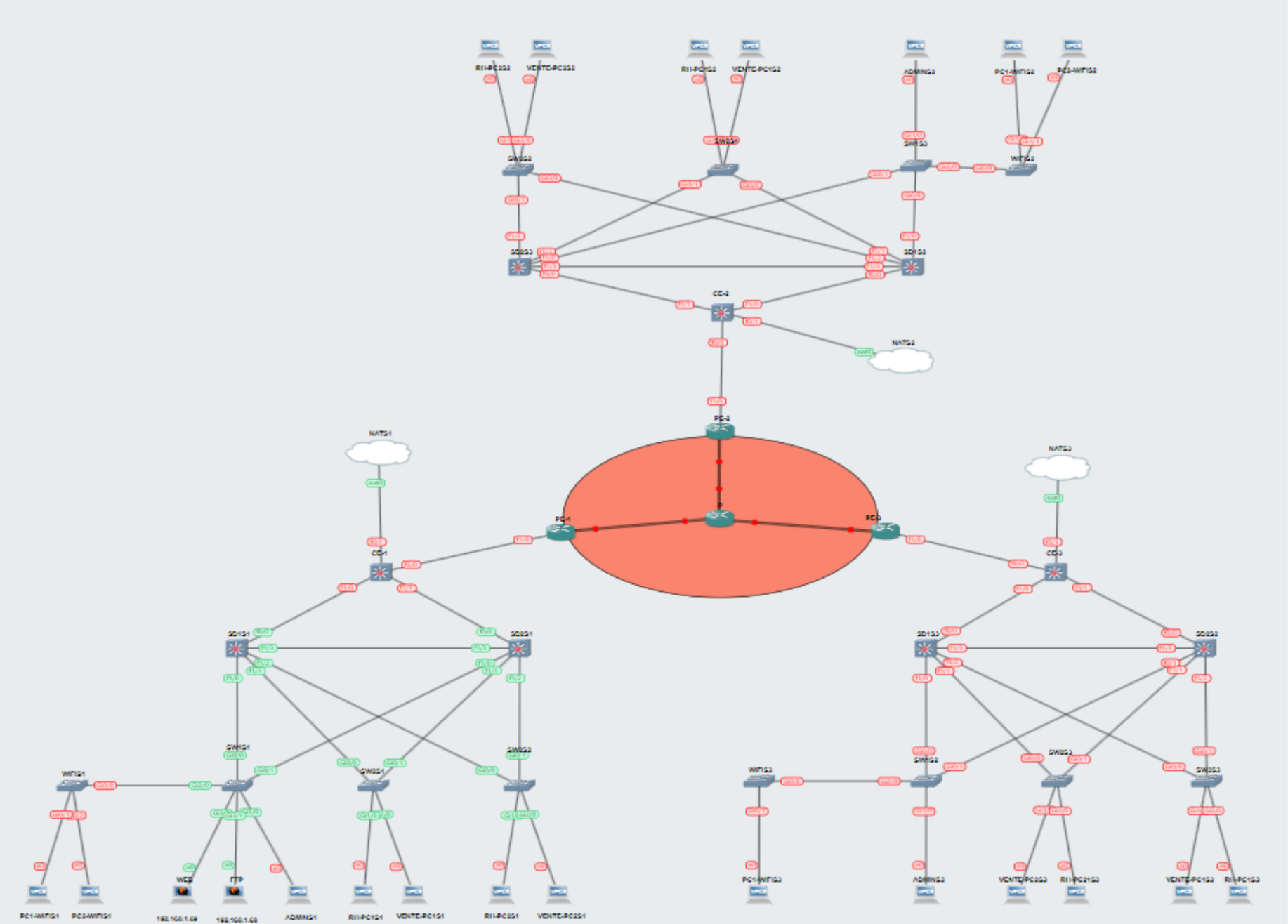

L’entreprise concernée possède trois sites géographiquement dispersés, nécessitant une connectivité fluide et sécurisée pour optimiser la communication et la collaboration entre les équipes. Pour répondre à ce besoin, nous avons choisi d’implémenter une solution VPN MPLS (Multiprotocol Label Switching), permettant de créer un réseau interconnecté robuste et performant. Cette approche assure non seulement une communication efficace entre les différents sites, mais renforce également la sécurité des échanges de données.

Architecture Réseau

Modèle Hiérarchique à Trois Couches

L’infrastructure réseau a été conçue selon un modèle hiérarchique à trois couches :

- Couche d’Accès : Cette couche sert de point de connexion direct pour les utilisateurs finaux et les appareils. Elle inclut la segmentation par VLAN (Virtual Local Area Network) pour isoler les différents services (RH, Vente, Serveurs, Administrateurs, Wifi), optimisant ainsi la gestion du trafic et renforçant la sécurité.

- Couche de Distribution : Responsable de l’agrégation du trafic provenant de la couche d’accès, cette couche gère également le routage inter-VLANs et la connexion au Backbone MPLS. Elle assure une distribution efficace des données tout en maintenant des politiques de sécurité strictes grâce aux listes de contrôle d’accès (ACL).

- Cœur de Réseau : Cette couche centrale gère le routage global et l’acheminement des données entre les sites. L’utilisation des protocoles OSPF (Open Shortest Path First) et BGP (Border Gateway Protocol) permet un routage dynamique et robuste, garantissant une haute disponibilité et une résilience optimale du réseau.

Configuration et Sécurité

VPN MPLS et Virtual Routing and Forwarding (VRF)

L’implémentation du VPN MPLS a été cruciale pour assurer une connectivité sécurisée entre les sites. En configurant des instances VRF (Virtual Routing and Forwarding) sur les routeurs PE (Provider Edge), nous avons pu segmenter le trafic client, isolant ainsi les flux de données et améliorant la gestion des routes.

Protocole de Routage OSPF et BGP

L’utilisation des protocoles OSPF et BGP a permis de gérer efficacement le routage interne et externe du réseau. OSPF a facilité l’adaptation automatique des chemins de routage selon la topologie du réseau, tandis que BGP a assuré une communication fluide entre les routeurs PE, optimisant ainsi la diffusion des informations de routage.

Sécurité via ACLs et NAT

Des ACLs ont été mises en place sur les switches L3 pour contrôler précisément le trafic réseau, permettant notamment aux VLANs administratifs de communiquer avec les autres VLANs tout en restreignant l’accès non autorisé. De plus, la configuration du NAT (Network Address Translation) a permis de sécuriser les échanges avec l’extérieur, protégeant ainsi les adresses IP internes.

Services Réseau et Administration

DHCP et HSRP

La configuration des serveurs DHCP a assuré l’attribution dynamique des adresses IP, facilitant ainsi la gestion des ressources réseau. L’implémentation du protocole HSRP (Hot Standby Router Protocol) a garanti une redondance des routeurs, assurant une continuité de service en cas de défaillance matérielle.

Installation des Serveurs Web et FTP

L’installation et la sécurisation des serveurs Web et FTP ont été réalisées en suivant les meilleures pratiques, incluant l’utilisation de certificats SSL/TLS pour chiffrer les communications et la configuration de VSFTPD pour un accès FTP sécurisé.

Gestion à Distance via SSH

Pour une administration sécurisée des switches L2, la configuration du SSH a été effectuée, permettant une gestion à distance avec des connexions cryptées, renforçant ainsi la sécurité des opérations réseau.

Tests de Connectivité et Validation

Des tests rigoureux de connectivité ont été réalisés pour s’assurer du bon fonctionnement du routage inter-VLAN, de la connectivité entre les sites via le VPN MPLS, et de l’accès aux services externes via WAN. L’analyse des paquets avec Wireshark a confirmé la présence de l’encapsulation MPLS, attestant du bon fonctionnement de la solution mise en place.

Conclusion

Le projet SAÉ 3.CYBER.03 a été une expérience enrichissante, me permettant de concevoir et de déployer une infrastructure réseau sécurisée et performante répondant aux besoins spécifiques d’une entreprise multi-sites. Grâce à la mise en œuvre de technologies avancées telles que le VPN MPLS, les VLANs, OSPF, BGP, et les ACLs, nous avons réussi à créer un réseau résilient et sécurisé, capable de s’adapter aux exigences croissantes du secteur des technologies de l’information.

Ce projet a non seulement renforcé mes compétences techniques en cybersécurité et en administration réseau, mais a également consolidé ma capacité à gérer des projets complexes, à résoudre des problématiques réelles et à travailler en équipe pour atteindre des objectifs communs. Il constitue une précieuse addition à mon portfolio, témoignant de ma capacité à concevoir des solutions réseau sophistiquées et sécurisées dans un cadre professionnel.